I cyberattacchi alle infrastrutture critiche energetiche, ossia le energy e utility, sono in continuo aumento con un alto impatto a livello globale.

Rafforzare l’impronta di sicurezza informatica per le aziende di questo settore diventa quindi una priorità strategica anche per il sistema Paese.

Il settore energy e utilities fa parte dell’infrastruttura critica mondiale e sempre più si affida alle tecnologie digitali per gestire in modo integrato operazioni distribuite complesse e siti remoti, come i parchi eolici, le centrali e le reti elettriche.

Ebbene, la rete di sistemi Internet of Things (IoT) che ne deriva contribuisce ad allargare la superficie esposta a potenziali attacchi informatici, specie quando si interfaccia con una infrastruttura legacy antiquata o poco protetta.

Ma vi sono altri fattori che bisogna considerare per costruire una solida ed efficace strategia di cybersecurity e di mitigazione dei rischi.

La corsa alla decarbonizzazione e l’impatto sulla cybersicurezza di energy e utilities

Secondo un’analisi di Deloitte si sta assistendo a due importanti sviluppi legati alla cybersicurezza del settore delle energy e utilities.

Innanzitutto, la quantità di cyberattacchi alle infrastrutture energetiche è aumentata in modo sostanziale, amplificando la necessità delle organizzazioni di proteggersi dalle minacce informatiche.

In secondo luogo, il mondo si è spostato nella corsa al futuro dell’energia in tutte le sue forme.

Oggi, diverse aziende di questo settore e della relativa filiera stanno spostando l’ago della bilancia verso la decarbonizzazione, l’elettrificazione e la crescita del proprio portafoglio di energie rinnovabili

Il tutto, sullo sfondo di un panorama tecnologico e geopolitico in rapida evoluzione, anche sul fronte degli attaccanti che ricorrono a minacce sempre più sofisticate.

In più, alcune di queste aziende stanno creando joint venture o nuove organizzazioni per promuovere iniziative ecologiche.

Il ransomware colpisce anche più volte

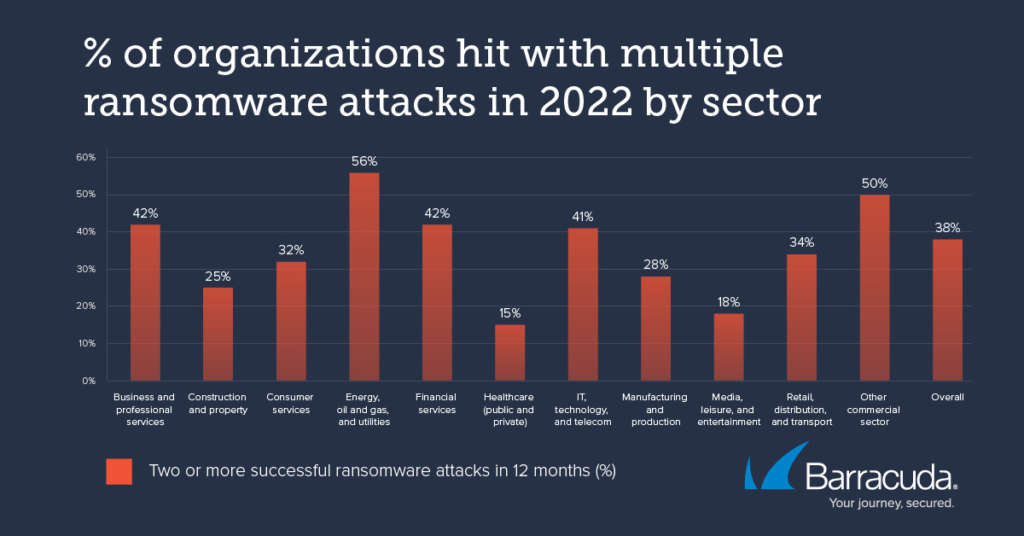

Da una recente ricerca internazionale, commissionata da Barracuda, emerge che tra le vittime di un attacco ransomware alle energy e utilities, il 56% è stato colpito due o più volte: un dato che non ha eguali in altri settori.

Stando ai dati della ricerca, la percentuale di aziende colpite dal ransomware raggiunge l’85%, contro una media del 75%.

Ciò fa pensare che gli attacchi non siano sempre neutralizzati completamente, oppure che le falle non vengano identificate e corrette dopo l’incidente iniziale.

Ma c’è una buona notizia: quasi i due terzi (62%) delle aziende hanno potuto ripristinare i dati cifrati attraverso il backup, contro una media complessiva del 52%, benché il 31% abbia pagato un riscatto per poterli recuperare.

L’indagine, commissionata da Barracuda, è stata condotta da Vanson Bourne e ha coinvolto professionisti IT con diversi ruoli presso aziende dai 100 ai 2.500 dipendenti, appartenenti a diversi settori negli Stati Uniti e nelle regioni Emea e Apac. Il campione includeva 129 società del settore energy, oil & gas e utilities.

Dal ransomware al killware attraverso la supply chain

Negli ultimi anni, il ransomware ha distrutto aziende, città e governi a scopo di lucro. Ciò sta ancora accadendo e non sta rallentando, sempre da un’analisi di Deloitte.

Alla fine dello scorso anno è emerso il killware, ovvero un malware che potrebbe causare danni fisici o addirittura la morte, se il riscatto non viene pagato.

Il ritmo e il volume di queste minacce killware sono in aumento e le azioni nei confronti delle strutture delle risorse energetiche o industriali rappresentano un obiettivo primario.

I malintenzionati continuano a innovare il modo in cui attaccano i loro obiettivi e hackerano terze parti con maggiore frequenza come via per raggiungere il loro obiettivo finale.

Se un hacker vuole attaccare una grande azienda elettrica o una multinazionale del petrolio e del gas, probabilmente non lo farà direttamente.

Invece, l'hacker potrebbe dare la caccia alla startup IoT che produce sensori che misurano alcune parti critiche dell'infrastruttura del cliente.

Questo perché quel fornitore, che fa parte della filiera, potrebbe non avere sistemi di difesa contro le minacce informatiche quanto, invece, una grossa realtà, a causa minori finanziamenti e competenze interne per la sicurezza informatica di cui dispone la grande azienda.

Il settore ER&I, nel quale rientrano le aziende energetiche ma anche quelle delle risorse e dell’industria collegate, sta lavorando su modi per prevenire attacchi di terze parti.

Tuttavia, si tratta di un problema molto complesso in un ambiente in cui le aziende possono dipendere da centinaia di diversi partner dell'ecosistema per operare.

La posta elettronica è sempre uno dei principali vettori d’attacco

Gli attacchi informatici attraverso l’e-mail hanno sempre elevato tasso di successo, oltre a rappresentare un facile punto di partenza per un ampio ventaglio di ulteriori minacce.

La ricerca di Barracuda, condotta su aziende di media grandezza, ha evidenziato che, nel 2022, l’81% degli intervistati del settore energy, oil & gas e utilities ha subito una violazione di sicurezza via e-mail, contro una media generale del 75%.

Fra tutti i comparti esaminati, infatti, questo è stato il più colpito in termini di perdita di produttività dei dipendenti, segnalata da oltre la metà (52%) degli intervistati tra le conseguenze dell’attacco, contro una media complessiva pari solo al 38%.

Tale calo è probabilmente dovuto al fatto che nel 48% delle aziende del settore oltre la metà dei dipendenti lavorava da remoto, sul campo, con una conseguente impossibilità di svolgere le proprie mansioni in caso di downtime.

Le energy e utility hanno maggiori probabilità di cadere vittime di attacchi di spear phishing

Gli spear phishing sono attacchi informatici altamente personalizzati che prendono di mira persone o aziende specifiche.

In genere, questi attacchi sono effettuati tramite e-mail di spear phishing che appaiono legittime al destinatario e lo incoraggiano a condividere dettagli sensibili con l'autore dell'attacco.

In questo segmento, circa i tre quarti (73%) degli intervistati nel 2022 hanno subito attacchi di spear phishing andati a buon fine, contro il 50% della media complessiva.

Le conseguenze dello spear phishing qui osservate sono sperimentate anche altrove, ma raramente sono di pari gravità.

Il 64% ha dichiarato che i computer o altri sistemi sono stati infettati da malware o virus, mentre la media complessiva è del 55%, con furto di dati confidenziali o sensibili, contro una media del 49%.

Senza contare il notevole impatto del danno reputazionale, citato dal 45% degli intervistati.

Il settore delle energy e utility non è abbastanza attrezzato per fronteggiare le minacce più semplici

Più delle aziende di altri settori, le società energy e utility si sentono impreparate ad affrontare minacce relativamente semplici, come virus e malware: un problema citato dal 46% degli intervistati, contro una media complessiva pari al 34%.

Allo stesso modo, il 39% si sente impreparato rispetto a gestire lo spam (contro 28%) e il 32% il phishing (contro 26%).

Si tratta di dati allarmanti, che potrebbero in parte riflettere investimenti inferiori alla media degli altri settori in molte aree della sicurezza, tra cui l’autenticazione dell’e-mail, la formazione sulla sicurezza dei dispositivi, i controlli di accesso Zero Trust, la protezione URL, la difesa dal furto d'identità e dallo spear phishing nonché la risposta automatizzata agli incidenti.

Quattro giorni per individuare e risolvere un incidente di sicurezza dell’e-mail

L’indagine mostra che nell’ambito dell’industria energetica i tempi di individuazione degli incidenti di sicurezza sono leggermente più lunghi: 51 ore in media rispetto alle 43 del totale dei settori.

Di contro, sono più rapidi i tempi di risposta agli incidenti e di remediation: 42 ore, mediamente, contro una media complessiva di 56 ore.

Dalle risposte emerge anche che, in questo settore, a rallentare le contromisure è principalmente la mancanza di automazione, segnalata dal 46% dei partecipanti, contro una media complessiva del 38%.

Come mettere insicurezza le infrastrutture critiche?

Le aziende di questo settore hanno particolarmente bisogno di soluzioni di sicurezza facili da implementare, utilizzare e gestire, che difendano sia dalle minacce più semplici, quali ad esempio malware e virus, sia dalle più sofisticate.

Per questo motivo, revisioni, controlli e aggiornamenti regolari dello stato di sicurezza dell’azienda sono pratiche fondamentali per identificare eventuali lacune da colmare e aumentare sempre più il livello di protezione.

Non ultimo, l’enorme necessità di sviluppare awareness e competenze per tenere il passo con le minacce in rapida crescita.