“Negli ultimi tempi, i temi della cybersecurity sono tra quelli più trattati, ma mentre nel mondo IT i concetti sono abbastanza acquisiti, in quello delle Operational Technologies (OT) e dei sistemi di controllo industriale (Ics) c’è un ritardo di una decina di anni, sia sul fronte della consapevolezza, sia su quello delle tecnologie”, esordisce Omar Morando, Head of OT Cybersecurity & Innovation Lab di Hwg Sababa.

Il mondo OT è quello delle aziende di produzione, in genere, ma anche di quelle dell’energia, dei trasporti, dell’acqua, tutti settori che rientrano nelle infrastrutture critiche, realtà che, oggi, sono tra i principali obiettivi delle organizzazioni criminali, sia per l’impatto che un attacco può causare all’intera economia di un Paese, sia per un obiettivo di puro business, e qui il target abbraccia tutte le imprese di produzione.

Di sicurezza informatica delle infrastrutture critiche, di energia e trasporto se n’è parlato in occasione della Cset Conference, che ha visto la partecipazione di Hwg Sababa, rappresentata da Omar Morando e Alessio Aceti, Ceo e fondatore di Sababa Security - fornitore di soluzioni di cybersecurity integrate e personalizzate per la protezione di ambienti IT, OT e IoT e Automotive - che, a maggio 2023, si è fusa con Hwg, specializzata nella fornitura di soluzioni avanzate di cybersecurity, dando vita ad Hwg Sababa.

Alessio Aceti, 39 anni, ha fondato Sababa Security nell’ottobre del 2019, partendo con sei persone e già nel marzo di quest’anno aveva raggiunto 60 collaboratori. Con la fusione con Hwg e l’acquisizione di Digipoint, oggi, Hwg Sababa è una realtà orgogliosamente Made in Italy di oltre 150 persone.

La nuova dimensione dei cybercriminali

“Va detto che oggi i cyber criminali sono organizzazioni equiparabili a vere e proprie aziende con obiettivi di profitto e con tanto di HR per il recruitment di hacker” ci dice Morando. “Certo si tratta pur sempre di organizzazioni criminali ed escludendo quelle con pure finalità in ambito geopolitico, le altre hanno obiettivi di puro business".

“Lo scorso anno è stato smascherato un famoso gruppo di hacker, il Gruppo Conti, che aveva generato illecitamente ricavi da estorsioni per quasi 50 milioni di dollari” continua Morando.

Si tratta quindi di realtà che hanno anche la possibilità di fare importanti investimenti in tecnologie di frontiera - si pensi all’intelligenza artificiale - e che, spesso, non sono interessate in sé ai dati di un’azienda, quanto alla possibilità di fare puro business attraverso forme di ricatto.

Le imprese di produzione, bersagli facili

Oggi le imprese manifatturiere sono le realtà più facili da attaccare, proprio per la minor consapevolezza dei rischi cyber unita a un’arretratezza di tecnologie e, soprattutto, a una mancanza di strategie di resilienza agli attacchi cyber. “D’altra parte, fare profitto con il minimo sforzo e la massima resa è una formula che qualsiasi imprenditore, hacker compresi, adotterebbe”, considera Morando.

Altro elemento che concorre a rendere più facilmente attaccabili le aziende di produzione è la digitalizzazione portata da Industria 4.0, che ha aperto i confini dei siti produttivi esponendo le imprese ad ogni genere di attacco, senza avviare in parallelo un piano per la cybersecurity.

Morando ricorda anche che il primo attacco a una struttura OT risale al 2010, quando il famoso malware Stuxnet fu utilizzato per sabotare una centrale nucleare. “Stuxnet ha introdotto due elementi nuovi: per la prima volta è stato attaccato un impianto OT e, sempre per la prima volta è stato dimostrato che con un software si poteva danneggiare fisicamente impianti fisici”. Quello è stato solo l’inizio.

Obiettivo infrastrutture critiche

Le infrastrutture definite “critiche” sono realtà che hanno un impatto importante per l’economia di un Paese, si pensi all’energia, acqua o trasporti, ma anche alle imprese farmaceutiche o alimentari, per citarne alcune; che hanno solitamente grandi dimensioni e quindi un’ampia superficie di attacco.

“Lo scorso anno si sono verificati attacchi in diversi settori: oleodotti, pale eoliche, centrali elettriche, il porto di Londra, trasporti, sistemi satellitari e ospedali, che forse sono tra le infrastrutture critiche più a rischio per la presenza di un elevato parco di dispositivi elettronici datati e quindi più facilmente attaccabili”, ci dice Morando.

A livello europeo, secondo i dati Clusit, negli ultimi quattro-cinque anni gli incidenti cyber sono incrementati del 60% e il settore manifatturiero nel 2022 è stato il secondo più attaccato.

Se caliamo queste percentuali in Italia, Paese delle industrie manifatturiere, l’incidenza è ancora più importante. Senza dimenticare che negli ultimi due-tre anni, il nostro Paese è tra i più attaccati a livello mondiale, anche per la maggior facilità di sferrare attacchi, visto che è anche tra quelli che investono di meno in cybersecurity.

I punti deboli della sicurezza informatica nel mondo industry

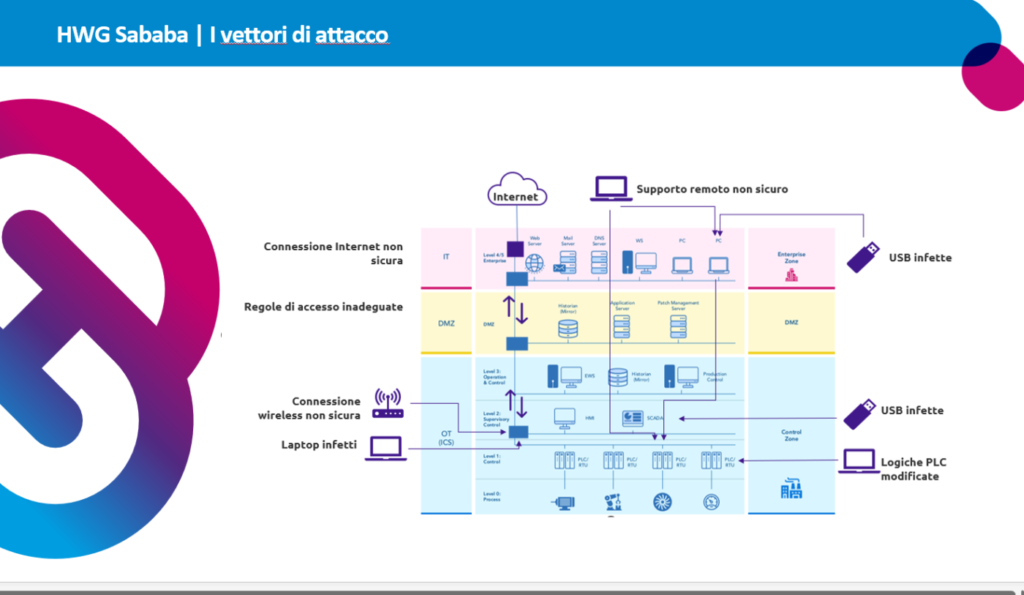

“La classica infrastruttura informatica di un’azienda di produzione presenta tre zone diverse: la parte IT dove si concentrano tutte le attività enterprise, la parte OT, quella dei plant produttivi dove troviamo i sistemi di automazione e di controllo e una terza zona – Dmz per gli addetti ai lavori - che dovrebbe inserirsi tra le due per creare un’area sicura che separa i due mondi”, spiega Morando.

“Ebbene, in nove casi su dieci, l’area intermedia non esiste, solo alcune infrastrutture critiche l’hanno creata. Questa zona è importante perché consente di intercettare le minacce provenienti da entrambi i mondi IT e OT, bloccandole ed evitando il contagio nell’altra area”.

È la cosiddetta segmentazione di rete che opera secondo la logica delle camere stagne, senza interferire sulla convergenza IT/OT e sulla comunicazione tra le zone.

Nel mondo industriale, gli accessi da remoto sono quasi una costante, si pensi solo all’assistenza tecnica, ma spesso non sono gestiti sul fronte della sicurezza informatica. Un esempio concreto che aiuta a comprendere meglio è quello di Ansaldo Energia, infrastruttura critica per definizione, che produce turbine a gas per la generazione di energia elettrica.

“Ansaldo Energia è un nostro cliente; ci occupiamo di Soc, gestione dell’infrastruttura critica e virtual Ciso”, continua Morando. “Stiamo parlando di una grande impresa che si difende bene, ma un fornitore della sua supply chain potrebbe non esser così attento e attraverso un accesso da remoto, veicolare, a sua insaputa, un malware”.

Una delle tendenze dei cybercriminali è infatti quella di prediligere gli attacchi attraverso la supply chain, più facile da penetrare rispetto a un attacco diretto all’azienda, laddove sono in atto sistemi di cyber resilienza.

Misure organizzative, tecniche e, su tutto, zero trust

Il modello di sicurezza Zero Trust, che si basa sul concetto del “non fidarsi mai e verificare sempre”, è più che altro un approccio che sta guadagnando costantemente terreno nelle reti aziendali e sta diventando sempre più strategico anche per gli ambienti industriali. Una volta adottato, si applicherà a ogni tipo di sistema di protezione. A tal proposito possiamo raggruppare gli interventi volti a proteggere i sistemi industriali in due macrocategorie: misure organizzative e misure tecniche.

Tra le misure organizzative troviamo la formazione, soprattutto del personale addetto all’automazione, che spesso non è consapevole del ruolo che riveste all’interno dell’infrastruttura informatica, la gestione cyber dei fornitori e dei consulenti esterni, anche se si tratta di grandi realtà e l’attenzione alle policy procedure, come ad esempio la chiusura tempestiva di account non più attivi.

Tra le misure tecniche collochiamo software, tool e dispositivi hardware che permettono di comprendere il livello di rischio e monitorare le reti. Per esempio, strumenti quali Intrusion Detection System utilizzano machine learning per analizzare le informazioni che transitano in rete verificandone le anomalie, che possono essere un PC collegato non riconosciuto o esfiltrazioni di dati verso server non aziendali; o Intrusion Prevention System, che oltre a identificare i comportamenti anomali, li bloccano.

“La tecnologia c’è, le strategie sono state messe a punto, servono quindi le risorse e la volontà di implementare un sistema per proteggere la propria azienda”, è il commento di Morando a conclusione della nostra chiacchierata.