Il 2025 ha confermato un dato ormai strutturale: la cybersecurity industriale è sottoposta a una pressione continua e crescente, in un contesto di minacce sempre più sofisticate e globalizzate. Secondo il Kaspersky Security Bulletin, la percentuale di computer ICS che hanno subito tentativi di infezione malware è rimasta elevata durante tutto l’anno, attestandosi intorno al 21,9% nel primo trimestre e scendendo al 20% nel terzo trimestre. Un calo che segnala un miglioramento delle difese, ma che non modifica il quadro di rischio complessivo.

Le differenze regionali restano marcate. Le aree maggiormente colpite sono Africa, Sud-Est asiatico, Asia orientale, Medio Oriente e Asia meridionale, dove l’esposizione delle infrastrutture OT alle minacce informatiche è più elevata rispetto alla media globale.

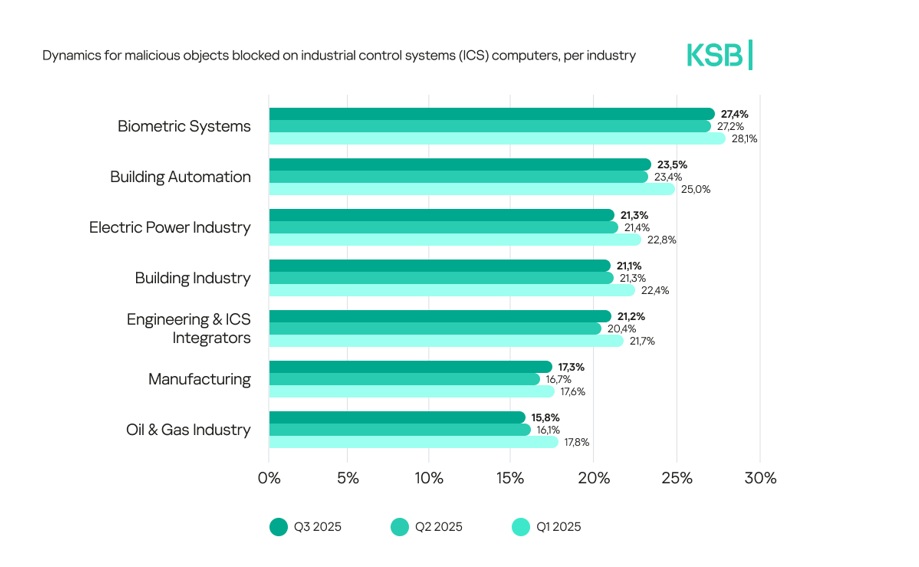

I settori industriali più esposti agli attacchi informatici

L’analisi per settore mostra come tutti i comparti industriali critici continuino a essere bersagli prioritari. In testa si collocano i sistemi legati alla biometria, con il 27,4% dei computer ICS su cui sono stati bloccati oggetti dannosi. Seguono la building automation (23,5%), l’energia elettrica (21,3%), l’edilizia (21,1%), l’ingegneria e integrazione OT (21,2%), il manifatturiero (17,3%) e il settore oil & gas (15,8%).

Questi dati confermano come la convergenza IT/OT e la crescente digitalizzazione degli impianti industriali amplino in modo significativo la superficie di attacco.

Supply chain, relazioni di fiducia e intelligenza artificiale

Tra le principali tendenze del 2025 emerge il rafforzamento degli attacchi alla supply chain e allo sfruttamento delle relazioni di fiducia. Gli aggressori utilizzano fornitori locali, partner esterni e provider di servizi mission-critical – come gli operatori di telecomunicazioni – per aggirare le difese tradizionali delle aziende industriali.

Parallelamente, si registra una forte crescita degli attacchi basati sull’intelligenza artificiale, impiegata sia per mascherare il malware sia per condurre operazioni di intrusione sempre più autonome, grazie a agent e framework di orchestrazione avanzata.

Un ulteriore elemento critico riguarda l’aumento degli attacchi contro dispositivi OT connessi a Internet, in particolare nei siti remoti che utilizzano firewall OT non progettati per affrontare le minacce tipiche del perimetro Internet.

Firewall OT e architetture esposte: un rischio strutturale

Su questo punto Evgeny Goncharov, Head of Kaspersky ICS CERT, chiarisce un aspetto spesso frainteso:

“I firewall OT sono pensati per la segmentazione delle reti industriali e per il controllo dei flussi tra IT e OT. Dispongono di funzionalità specifiche per i protocolli industriali e per l’operatività in ambienti difficili, ma non sono progettati per essere esposti direttamente a Internet”.

Secondo Goncharov, l’esposizione di questi dispositivi al web pubblico rappresenta una criticità architetturale che aumenta sensibilmente il rischio di compromissione, soprattutto in presenza di vulnerabilità note e facilmente sfruttabili.

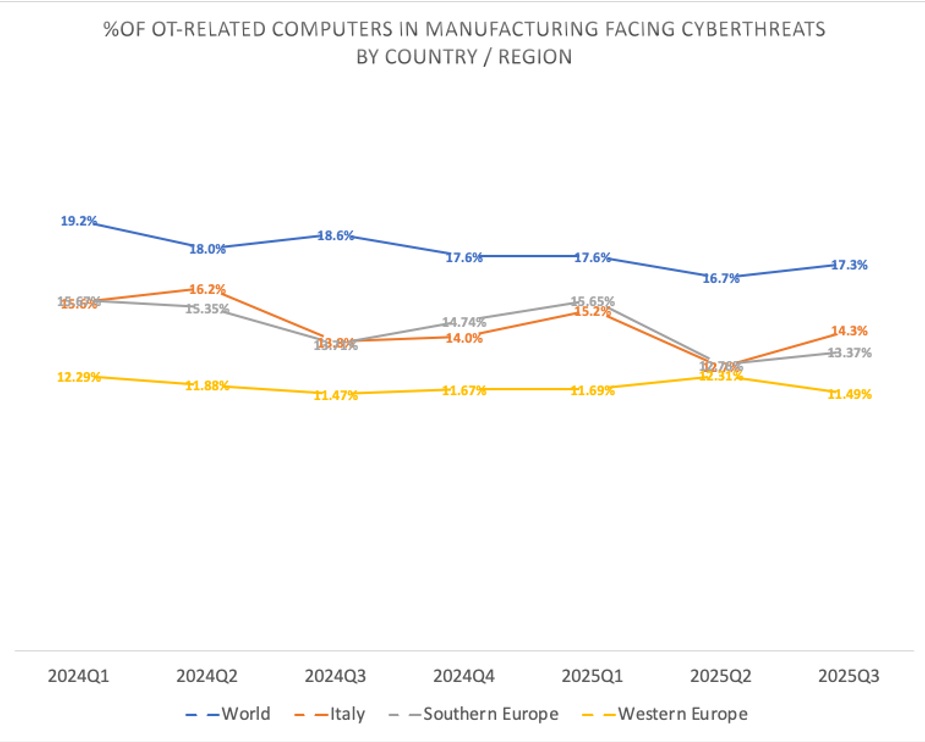

La situazione italiana: esposizione variabile e segnali di maturità

L’intervista offre anche una fotografia dettagliata della situazione italiana. Goncharov spiega che l’analisi si basa sulla misurazione dell’esposizione dei computer OT alle minacce informatiche, utilizzando dati telemetrici anonimi e aggregati.

“In Italia osserviamo una forte variabilità a seconda del settore industriale e del tipo di infrastruttura OT. I sistemi più esposti sono quelli legati alla biometria e all’automazione degli edifici, seguiti dal settore delle costruzioni, che però sta mostrando un andamento positivo dalla seconda metà del 2024”.

Nel confronto internazionale, l’Italia presenta livelli di esposizione generalmente inferiori alla media globale, con una maturità della cybersecurity industriale che si colloca tra i valori medi dell’Europa meridionale e occidentale. I sistemi OT delle infrastrutture elettriche risultano, ad oggi, tra i meno esposti.

“Questi dati non indicano l’assenza di rischio – sottolinea Goncharov – ma suggeriscono che alcuni settori stanno migliorando la propria postura di sicurezza, anche grazie a una maggiore consapevolezza e a investimenti mirati”.

Biometria: non un settore, ma un punto critico trasversale

Quando si parla di “settore della biometria”, non ci si riferisce a un comparto industriale autonomo. Come chiarisce Goncharov, si tratta di componenti biometriche integrate nei sistemi OT, ICS e BMS, utilizzate per il controllo degli accessi fisici e logici. Proprio questa diffusione trasversale rende tali sistemi particolarmente esposti.

Le minacce attese nel 2026

Guardando al 2026, Kaspersky ICS CERT prevede un aumento degli incidenti in grado di interrompere la logistica globale e le supply chain high-tech, oltre a una crescita degli attacchi verso obiettivi non tradizionali come trasporti intelligenti, smart building, navi, treni, trasporto pubblico e comunicazioni satellitari.

Le attività di APT, gruppi regionali, hacktivisti e gang ransomware tenderanno a spostarsi sempre più verso Asia, Medio Oriente e America Latina, mentre l’uso di agent AI ridurrà ulteriormente le barriere per campagne industriali su larga scala.

“Ogni azienda industriale deve considerarsi già un bersaglio”, conclude Goncharov. “Gli attacchi sono più rapidi, intelligenti e asimmetrici che mai, e colpiscono sia le supply chain multinazionali sia gli ecosistemi tecnici locali”.

Suggerimenti per prevenire minacce avanzate e ridurre il rischio di impatti gravi

Principali raccomandazioni di Kaspersky ICS CERT per la protezione dei sistemi OT: svolgere valutazioni periodiche e continue della sicurezza e delle vulnerabilità, applicare regolarmente patch e aggiornamenti, adottare soluzioni dedicate di cybersecurity ed EDR per il rilevamento e la gestione degli incidenti, e rafforzare le competenze dei team tramite formazione specifica.