Il BYOD, effetto della diffusione di strumenti personali sempre più potenti e sofisticati, non è solo una conseguenza inevitabile della consumerizzazione dell’IT ma soprattutto un’opportunità per migliorare l’efficienza e la produttività aziendale.

Il BYOD, effetto della diffusione di strumenti personali sempre più potenti e sofisticati, non è solo una conseguenza inevitabile della consumerizzazione dell’IT ma soprattutto un’opportunità per migliorare l’efficienza e la produttività aziendale.

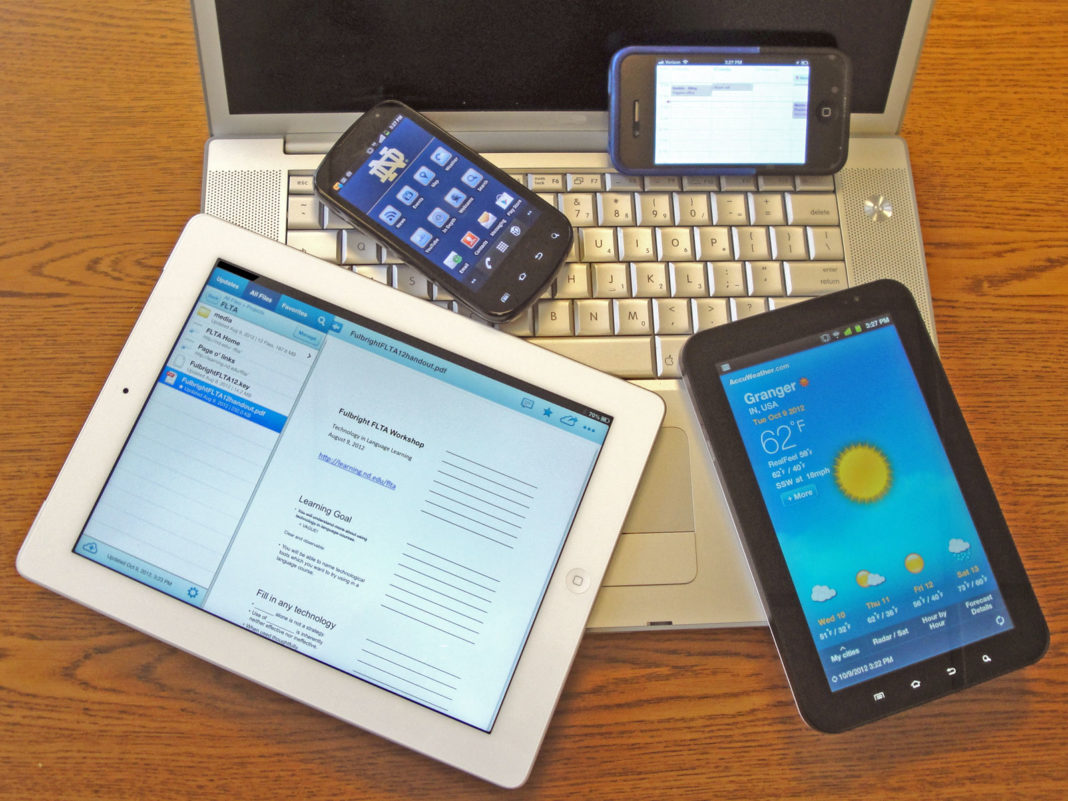

La terminologia usata per riferirsi al BYOD è molto varia e in molti casi anche fuorviante: si parla di consumer-driven trend, di nuovo megatrend dell’IT, di fenomeno inarrestabile, di “movimento”, addirittura di nuovo paradigma. Sembra quasi di essere tornati ai primordi del Cloud Computing, quando del Cloud si parlava (anche) a ruota libera senza essere in grado di circoscrivere l’argomento, stante il suo divenire e mutare come potenzialità e soluzioni. La prima impressione è che si tratti di una grande occasione di business che, pur autonomamente emersa, da più più player dell’IT si cerca di far propria per poi farsi promotori di soluzioni ad hoc, che magari ci sono già e che devono solo essere adattate ai nuovi contesti in divenire. Ma il fenomeno BYOD è più semplice del Cloud Computing, anche se propone, accanto a tutta una serie di vantaggi, problematiche di un certo spessore. Prima di proseguire, una precisazione d’obbligo: di cosa stiamo parlando? BYOD è l’acronimo di “Bring Your Own Device”, frase che lascerebbe intendere che ci si porta il proprio dispositivo sul posto di lavoro. Effetto della crisi? Le aziende non possono più permettersi di fornire strumenti operativi al proprio personale che si vede quindi costretto a comprarselo? Ovviamente no, e la chiave di lettura è da ricercarsi nella qualifica di BYOD come consumer-driven trend, e il riferimento è primariamente a smartphone e tablet. Detto diversamente, con BYOD si indica la possibilità, o meglio la libertà, di un utente di utilizzare sul posto di lavoro il dispositivo di comunicazione o di computing che sceglie, per incrementare la propria produttività e mobilità: qualsiasi dispositivo, chiunque ne sia il proprietario, usato ovunque. Ma le organizzazioni IT aziendali hanno regole, procedure, norme di sicurezza per comunicazioni e trasferimenti dati, e da qui nascono le criticità insite nel BYOD.

L’itinerario verso il BYOD

Fino a poco tempo fa, PC desktop e laptop erano gli unici, oltre che più avanzati, tool di produttività cui il personale di un’azienda aveva accesso. Poi, a seguito della diffusione esplosiva di dispositivi consumer quali ultrabook, smartphone, tablet ed e-reader, molti impiegati hanno iniziato a possedere alcuni di questi avanzati “productivity tool” e a usarli nella propria vita privata con soddisfazione. Inevitabile, come conseguenza, la richiesta ai propri dipartimenti IT di poter usare questi tool anche sul lavoro, trovando inizialmente una netta chiusura, primariamente per l’impossibilità di poter supportare in sicurezza un alto numero di dispositivi eterogenei. Ma se sono i senior executive a richiedere l’accesso alle risorse aziendali, magari tramite dispositivi iOS, quindi Apple (si può affermare che il BYOD nasce con la diffusione di iPAD e iPhone), allora il dipartimento IT deve accettare, e da questo momento, come una palla di neve che poi genera una valanga, si ha l’accodamento di un numero sempre crescente di lavoratori. Come risultato, l’azienda si trova a gestire un “programma BYOD” non formalmente strutturato ma “di fatto”, il che lascia reti, dati e altre risorse quasi alla portatadi dispositivi non gestiti e spesso invisibili, nel senso che non è nota la loro presenza, con un passaggio da strumenti di produttività aziendali a strumenti personali. Lo scenario che si crea può essere così sintetizzato: l’utente medio ha più dispositivi personali di sua scelta (smartphone, tablet, eventualmente anche laptop); l’utente, sulla scorta delle sue esperienza d’uso personale, ha grandi aspettative, indipendentemente dal sistema operativo dello specifico device, se iOS o Android, in ciò includendo anche interfacce utente personalizzate e apps; più device diversi possono essere connessi alla rete aziendale dalla stessa persona, anche simultaneamente, con crescita esponenziale di collegamenti e traffico; nel caso di dati o risorse compromesse, è l’azienda a essere esposta, non l’utente; con l’attuale tasso di crescita e diversificazione di dispositivi personali è probabile che un tool di gestione creato allo scopo mantenga la sua validità per un arco di tempo molto limitato. Al di là di questo scenario, si parla sempre più spesso di convergenza, almeno funzionale, delle diverse tipologie di dispositivi e questo porta a teorizzare la nascita, prima o poi, di un singolo sistema “all-purpose”, ma per ora resta il fatto che un laptop non è certo portatile come uno smartphone, tal per cui un utente preferisce portare con sé il cellulare per le comunicazioni mobili, e un tablet, per quanto potente, non soddisfa come un laptop le esigenze di creazione e pubblicazione di documenti. Quindi, per ora, le persone continueranno a usare dispositivi diversi per compiti diversi: computing, comunicazione, applicazioni. Va da sé che l’esistenza e la variabilità in prospettiva di device multipli non elimina per un’azienda la necessità di uno standard singolo, soprattutto parlando di security standard, per gestire il passaggio da “company-owned technology” a “portable and user-owned technology”.

Le sfide poste dal BYOD

A questo punto il lettore avrà compreso che con questo articolo intendiamo spiegare il fenomeno BYOD ed evidenziarne l’inevitabilità, e non si ritiene sia questa la sede per dettagliare eventuali proposte di player dell’Information Technology finalizzate a una sua gestione. Con la stessa logica di questo primo approccio di base proponiamo alcune considerazioni sulle principali sfide che l’IT aziendale deve affrontare, demandando un’analisi di come adottare il BYOD a prossimi interventi sulla rivista. La prima sfida riguarda il supporto ai device, partendo dal fatto che l’IT aziendale oggi non può più predeterminare una lista di sistemi approvati, pena la negazione dei concetti fondanti del BYOD, cosa che naturalmente si può anche fare, ma perdendo probabilmente un’occasione per migliorare produttività e soddisfazione degli addetti. La rapida evoluzione dei sistemi rende impraticabile stilare una lista di dispositivi accettati sia come brand che come tipologia, per cui è meglio definire, a livello macro, a quali tipi di dispositivi permettere l’accesso alla rete aziendale, al limite escludendo categorie ed eventualmente anche brand con comprovati problemi di sicurezza o con specifici inaccettabili difetti. Questa operazione non deve però sacrificare la sicurezza, il che impone al dipartimento IT una base minima di sicurezza cui i dispositivi personali devono aderire per poter accedere alla rete aziendale; inoltre, deve essere possibile identificare e autenticare sia i device che chiedono la connessione, sia chi li utilizza. Sempre in tema di sicurezza va sottolineato che alcune tipologie di aziende, operanti in contesti particolari, devono rispettare norme e regolamentazioni specifiche difficilmente trasferibili a device personali in ambito BYOD, e di questa limitazione occorre tener conto. Poi, per una completa visibilità di tutti i device in rete vanno implementati tool ad hoc: se prima un utente era in rete con un solo PC desktop o laptop ed era semplice localizzarlo per risolvere eventuali problemi di connessione o funzionalità, con l’ambientazione BYOD non solo si hanno contemporaneamente più device della stessa persona in rete, ma questi possono prevedere modalità diverse di connessione, da Ethernet cablata a WiFi a 3G o 4G, e questa diversificazione va gestita per poter garantire un supporto adeguato. Importante infine la possibilità di una rapida revoca all’accesso, conseguente il termine di vita di un dispositivo, la cessazione del rapporto di lavoro con un impiegato, ma anche l’eventuale perdita o furto di un dispositivo personale. In tutti questi casi sarebbe ottimale poter cancellare da remoto i dati sul device in questione, in toto o in parte.

I pericoli del BYOD

Per quanto alcune possibili situazioni critiche siano già state precedentemente evidenziate, dato che il principale freno all’adozione di un approccio BYOD all’IT aziendale si identifica con la sicurezza, può essere utile un dettaglio su questa tematica. Stando ad alcune ricerche e analisi sulle implementazioni BYOD, si è potuto verificare che il rischio fondamentale consiste nel fatto i dispositivi personali usati per creare dati aziendali, per accedere a informazioni corporate e per memorizzarle, tipicamente possono bypassare, in assenza di adeguata gestione dei flussi, i filtri di sicurezza predisposti dal dipartimento IT. E questo comporta una maggior probabilità di intrusioni da maleware, particolarmente nel caso di dispositivi con sistema operativo Android. Quest’ultima affermazione si basa su dati di fatto accertati: una recente ricerca condotta negli ultimi dodici mesi dalla società di Cyber Security F-Secure ha evidenziato un aumento da 10 a 37 del numero di nuove famiglie di malware con focus su Andoid, e il numero di specifici “malicious Android-focused application package files” è passato da 139 a 3063. Al di là dei numeri, il trend è evidente. A questo si aggiunga che i dispositivi personali possono bypassare anche i filtri a protezione dei dati aziendali sensibili, aumentando il rischio di possibile divulgazione d’informazioni confidenziali. Non ultimo, nel caso di perdita o furto di un dispositivo personale contenente dati sensibili si può arrivare, posto non sia possibile intervenire da remoto cancellando i dati, anche alla divulgazione di proprietà intellettuali, e questo è un rischio molto reale. Infatti, da una recente indagine condotta dalla società Osterman Research su un’azienda con 100 addetti, è risultato che se il 69% degli smartphone di proprietà aziendale potevano essere cancellati da remoto, solo il 24% di quelli personali potevano esserlo, mentre per i tablet le percentuali erano rispettivamente del 54% e del 21%. Risultati sconfortanti anche per la possibilità di scansione remota per individuare la presenza di malware: 44% degli smartphone aziendali e 38% dei tablet aziendali, contro 10% e 9% degli equivalenti dispositivi personali. Tra l’altro, da dire che per i dispositivi aziendali ci si aspetterebbe in tutti i casi un 100%.

Conclusione

Bring Your Own Device è un’opportunità, stimolata, veicolata, se non proprio imposta, dalla consumerizzazione dell’IT. La sfida più importante e impegnativa per le aziende sarà sicuramente quella di rendere una soluzione BYOD la più semplice possibile: infatti, non si tratta tanto di soddisfare le aspettative di un utente che chiede di usare un suo sistema, sia esso smartphone, tablet o laptop, cui è abituato e sul quale è particolarmente efficiente, quanto di permettere all’azienda di inglobare il suo entusiasmo e la sua esperienza per incrementare efficienza e produttività complessiva dell’ambiente di lavoro.